SQL Server 2008中的代碼安全(八)透明加密(TDE)_Mssql數據庫教程

教程Tag:暫無Tag,歡迎添加,賺取U幣!

推薦:SQL Server2008 數據庫誤刪除數據的恢復方法分享今天有個朋友很著急地打電話給我,他用delete語句誤刪除了SQL Server 2008數據庫中兩個表中的所有記錄,而這個數據庫之前沒有任何備份。讓我幫他解決一下,不然他要賠償客戶很多錢

當一個用戶數據庫可用且已啟用TDE時,在寫入到磁盤時在頁級實現加密。在數據頁讀入內存時解密。如果數據庫文件或數據庫備份被盜,沒有用來加密的原始證書將無法訪問。這幾乎是SQL Server2008安全選項中最激動人心的功能了,有了它,我們至少可以將一些初級的惡意窺視拒之見外。下面的兩個例子將展示如何啟用和維護透明數據加密。

示例一、啟用透明加密(TDE)

/********************TDE**************** 3w@live.cn ****************/USE Master

GO

--------刪除舊主密鑰**********************3w@live.cn

--------Drop master Key

--------go

--創建主密鑰**********************3w@live.cn

Create MASTER KEY ENCRYPTION

BY PASSWORD = 'B19ACE32-AB68-4589-81AE-010E9092FC6B'

GO

--創建證書,用于透明數據加密**********************3w@live.cn

CREATE CERTIFICATE TDE_Server_Certificate

WITH SUBJECT = 'Server-level cert for TDE'

GO

USE DB_Encrypt_Demo

GO

--第一步:現在開始透明加密**********************3w@live.cn

CREATE DATABASE ENCRYPTION KEY--創建數據庫加密密鑰

WITH ALGORITHM = TRIPLE_DES_3KEY--加密方式

ENCRYPTION BY SERVER CERTIFICATE TDE_Server_Certificate--使用服務器級證書加密

GO

/*

Warning: The certificate used for encrypting the database encryption key

has not been backed up.

You should immediately back up the certificate and the private key

associated with the certificate.

If the certificate ever becomes unavailable or

if you must restore or attach the database on another server,

you must have backups of both the certificate and the private key

or you will not be able to open the database.

*/

--第二步:打開加密開關**********************3w@live.cn

ALTER DATABASE DB_Encrypt_Demo

SET ENCRYPTION ON

GO

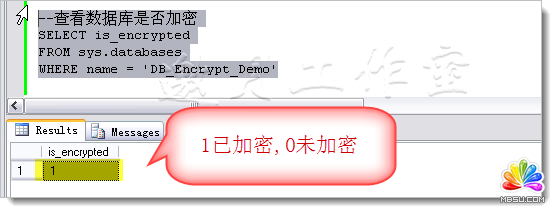

--查看數據庫是否加密

SELECT is_encrypted

FROM sys.databases

WHERE name = 'DB_Encrypt_Demo'

注意:一旦在數據庫應用了加密,應該立刻備份服務器級證書!

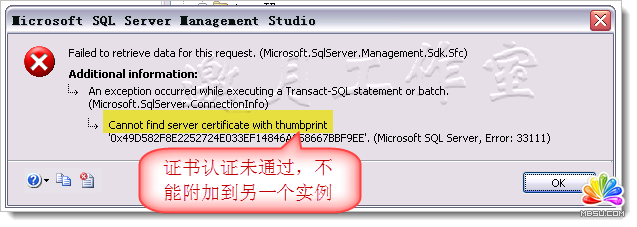

沒有加密DEK的證書,該數據庫將無法打開,附加到別的服務器也無法使用,數據庫文件亦不會被Hack。如果一個DBA想要合法地將數據庫從一個SQL Server實例移動到另一個SQL Server實例,那么她應該首先備份服務器級證書,然后在新的SQL Server實例中創建證書。此時可以合法地備份、還原數據庫或附加數據及日志文件。

示例二、管理和移除透明加密(TDE)

復制代碼 代碼如下:www.wf0088.com

USE DB_Encrypt_Demo

GO

--修改加密算法

ALTER DATABASE ENCRYPTION KEY

REGENERATE WITH ALGORITHM = AES_128

Go

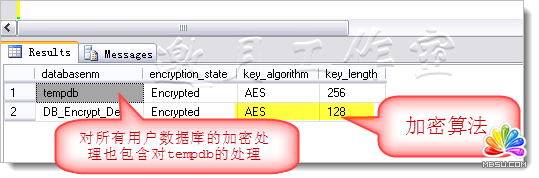

SELECT DB_NAME(database_id) databasenm,

CASE encryption_state

WHEN 0 THEN 'No encryption'

WHEN 1 THEN 'Unencrypted'

WHEN 2 THEN 'Encryption in progress'

WHEN 3 THEN 'Encrypted'

WHEN 4 THEN 'Key change in progress'

WHEN 5 THEN 'Decryption in progress'

END encryption_state,

key_algorithm,

key_length

FROM sys.dm_database_encryption_keys

/*

對所有用戶數據庫的加密處理也包含對tempdb的處理

databasenm encryption_state key_algorithm key_length

tempdb Encrypted AES 256

DB_Encrypt_Demo Encrypted AES 128

*/

注意:對所有用戶數據庫的加密處理也包含對tempdb的處理

除了更改DEK的算法,我們也可以更改用來加密DEK的服務器級證書(該證書應該定期更改)

復制代碼 代碼如下:www.wf0088.com

USE master

GO

CREATE CERTIFICATE TDE_Server_Certificate_V2

WITH SUBJECT = 'Server-level cert for TDE V2'

GO

USE DB_Encrypt_Demo

GO

ALTER DATABASE ENCRYPTION KEY

ENCRYPTION BY SERVER CERTIFICATE TDE_Server_Certificate_V2--用新證書修改DEK

--移除數據庫透明加密

ALTER DATABASE DB_Encrypt_Demo

SET ENCRYPTION OFF

GO

--移除TDE后,可以刪除DEK

USE DB_Encrypt_Demo

GO

Drop DATABASE ENCRYPTION KEY

Go

注意:如果刪除DEK是SQL Server實例中最后一個使用TDE的用戶定義數據庫,在SQL Server實例重啟后,tempdb也將變為不加密的狀態。

小結:

1、本文主要介紹透明數據加密(TDE)的使用。

2、對DEK的修改同時影響到tempdb數據庫的加密狀態。

SQL Server安全系列至此暫告一段落。謝謝各位耐心看完,歡迎對邀月提出指正。3w@live.cn

分享:SQLSERVER2008中CTE的Split與CLR的性能比較之前曾有一篇POST是關于用CTE實現Split,這種方法已經比傳統的方法高效了。今天我們就這個方法與CLR實現的Split做比較。在CLR實現Split函數的確很簡單,dotnet framework本身就有這個function了。

相關Mssql數據庫教程:

- sql 語句練習與答案

- 深入C++ string.find()函數的用法總結

- SQL Server中刪除重復數據的幾個方法

- sql刪除重復數據的詳細方法

- SQL SERVER 2000安裝教程圖文詳解

- 使用sql server management studio 2008 無法查看數據庫,提示 無法為該請求檢索數據 錯誤916解決方法

- SQLServer日志清空語句(sql2000,sql2005,sql2008)

- Sql Server 2008完全卸載方法(其他版本類似)

- sql server 2008 不允許保存更改,您所做的更改要求刪除并重新創建以下表

- SQL Server 2008 清空刪除日志文件(瞬間日志變幾M)

- Win7系統安裝MySQL5.5.21圖解教程

- 將DataTable作為存儲過程參數的用法實例詳解

- 相關鏈接:

- 教程說明:

Mssql數據庫教程-SQL Server 2008中的代碼安全(八)透明加密(TDE)

。

。