治標(biāo)更治本,如何從根源防護(hù)DDoS攻擊_Web服務(wù)器教程

x86君與多名行業(yè)客戶(hù)[這些客戶(hù)業(yè)務(wù)基本上都是出于發(fā)展期或爆發(fā)期]交流后發(fā)現(xiàn),大部分用戶(hù)遭受DDoS攻擊時(shí)往往發(fā)現(xiàn)他們所采用的DDoS攻擊防護(hù)服務(wù)商都可以清洗3-4層Volume(流量型) DDoS攻擊,但是在防護(hù)具有針對(duì)性的Volume或Application型DDoS攻擊卻毫沒(méi)有特別有效的方案。

其原因在于DDoS攻擊防護(hù)服務(wù)商無(wú)法非常了解用戶(hù)業(yè)務(wù)特性或?qū)︶槍?duì)性的DDoS攻擊采用了粗放式的防護(hù)方法(粗放式的防護(hù)算法對(duì)用戶(hù)正常的業(yè)務(wù)流量誤殺率極高)。

例如目前大部分DDoS攻擊防護(hù)服務(wù)商針對(duì)UDP協(xié)議或ICMP協(xié)議或者私有協(xié)議的DDoS攻擊防護(hù)采用閾值觸發(fā)方式對(duì)這類(lèi)觸發(fā)閾值的流量進(jìn)行直接攔截。

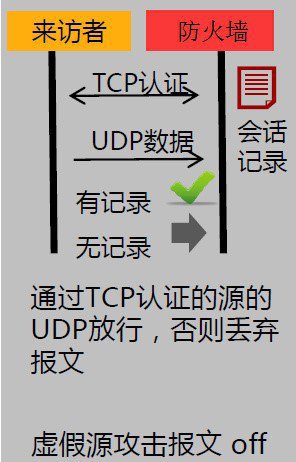

還有一種針對(duì)UDP或ICMP協(xié)議或私有協(xié)議的DDoS攻擊防護(hù)算法,那就是TCP反向源認(rèn)證。

采用TCP反向源認(rèn)證的UDP防護(hù)算法

采用TCP反向源認(rèn)證的DDoS防護(hù)算法防護(hù)UDP協(xié)議的攻擊可能會(huì)讓部分不支持TCP協(xié)議的客戶(hù)端被誤殺,并且會(huì)導(dǎo)致反彈認(rèn)證的流量過(guò)高,通常會(huì)高達(dá)8倍,這也會(huì)讓大部分DDoS攻擊防護(hù)服務(wù)商無(wú)法支撐巨額的上行帶寬費(fèi)用!(10Gbps的純64字節(jié)小包攻擊,會(huì)導(dǎo)致防火墻反彈80Gbps的TCP報(bào)文)

這里杉堤(SeedMssP)采用了較為先進(jìn)Machine learning(機(jī)器學(xué)習(xí))方式對(duì)UDP和ICMP或私有協(xié)議流量進(jìn)行學(xué)習(xí)并防護(hù),能夠較為有效的防護(hù)UDP和ICMP以及私有協(xié)議的DDoS攻擊,并能夠保障對(duì)用戶(hù)正常流量誤殺率始終處于最低水平(誤殺率平均在5%左右)。

回到話(huà)題,抓包分析報(bào)文來(lái)防護(hù)DDoS攻擊對(duì)大型IT企業(yè)(例如BAT這類(lèi)規(guī)模的)來(lái)說(shuō)非常有效,因?yàn)榇笮虸T企業(yè)往往都配備超高性能的路由器,和超高性能的防火墻。

那如果我的企業(yè)是個(gè)初創(chuàng)型的IT企業(yè)怎么辦?我買(mǎi)不起數(shù)十萬(wàn)數(shù)百萬(wàn)元的路由器和高性能防火墻,那我該如何防護(hù)這類(lèi)具有針對(duì)性的DDoS攻擊呢?

很簡(jiǎn)單,首先你要有個(gè)抓包工具,當(dāng)你遭受此類(lèi)DDoS攻擊的時(shí)候,你可以使用TCPDUMP或Wireshark來(lái)抓取當(dāng)前設(shè)備的網(wǎng)絡(luò)報(bào)文。

然后將抓取的報(bào)文利用報(bào)文分析工具分析,例如使用Wireshark。

下面x86君簡(jiǎn)單介紹下,如果攻擊者采用大量的肉雞攻擊一個(gè)網(wǎng)站,攻擊使用一個(gè)固定的URI參數(shù),且這個(gè)URI參數(shù)對(duì)正常訪客來(lái)說(shuō)并無(wú)用處的情況下的DDoS攻擊防護(hù)方法。

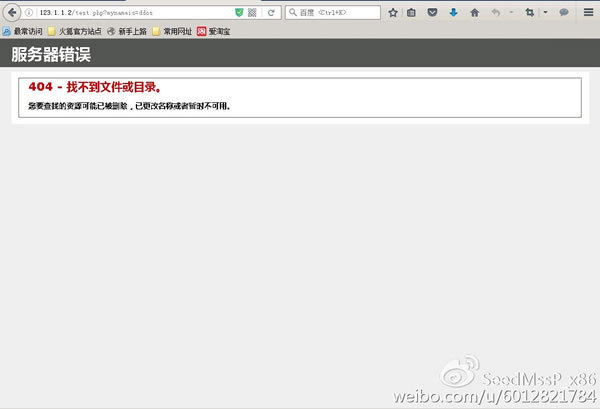

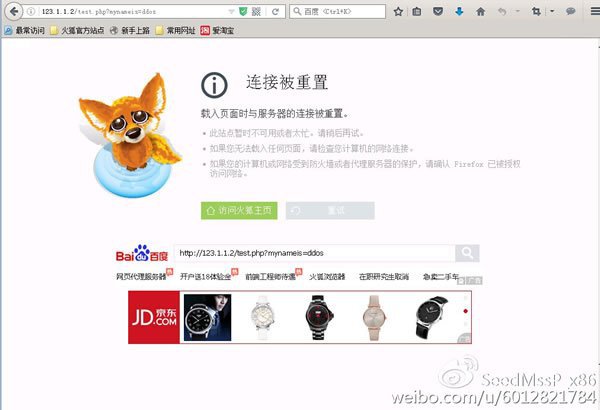

首先黑客攻擊了 http://123.1.1.2/test.php?mynameis=ddos

那么我們?cè)诒还舻?a href="http://www.wf0088.com/fuwuqi/" title="服務(wù)器" target="_blank">服務(wù)器內(nèi)使用抓包工具抓取一定數(shù)量的報(bào)文,然后利用Wireshark對(duì)這組報(bào)文進(jìn)行分析。

我們可以看到報(bào)文內(nèi)有一組GET /test.php?mynameis=ddos的字符。那么我們只需要提取mynameis=ddos這組URI參數(shù)作為特征。

如果你使用Nginx作為Web Server,那么你可以在Nginx的配置文件中加入如下參數(shù)即可防護(hù):

if ($args ~* "mynameis=ddos") {

return 444;

}

但是,如果攻擊請(qǐng)求每秒高達(dá)數(shù)萬(wàn)次或數(shù)千萬(wàn)次的情況下,Nginx可能就頂不住了,或許你需要把DDoS攻擊流量在進(jìn)入你服務(wù)器之前攔截掉。

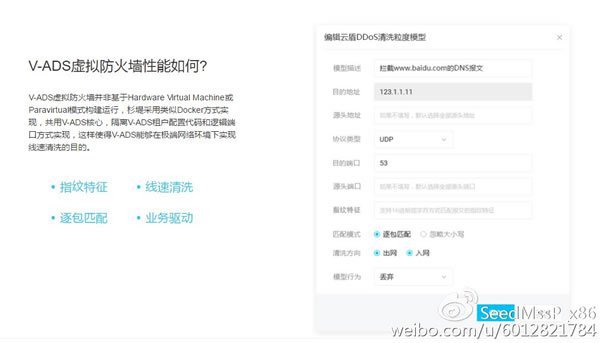

此時(shí)x86君建議客官試一試SeedMssP獨(dú)有的V-ADS細(xì)粒度清洗模型了。

V-ADS虛擬防火墻(細(xì)粒度清洗部分)

V-ADS虛擬防火墻能夠?yàn)榭凸偬峁﹫?bào)文級(jí)別的DDoS攻擊防護(hù),客官可以自行定義DDoS攻擊的防護(hù)特征模型,而V-ADS會(huì)根據(jù)客戶(hù)提供的報(bào)文指紋特征以及頻率或相關(guān)模型行為對(duì)符合特征的報(bào)文進(jìn)行攔截,放行,限速。

剛才的DDoS攻擊黑客采用了mynameis=ddos的uri參數(shù)對(duì)Web服務(wù)器發(fā)起DDoS攻擊,此時(shí)用戶(hù)可以通過(guò)開(kāi)啟V-ADS的Http Flood防護(hù)模塊進(jìn)行一鍵防護(hù),如果客官是個(gè)Geek,那么客官可以利用V-ADS的清洗粒度模型清洗此類(lèi)DDoS攻擊。

mynameis=ddos的十六進(jìn)制是:6D796E616D6569733D64646F73

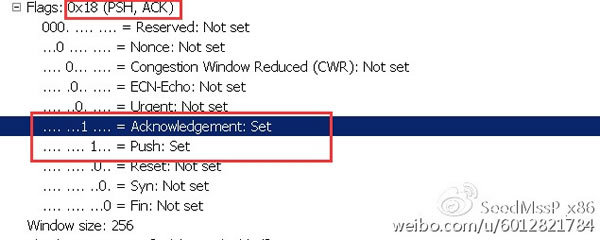

TCP報(bào)文的標(biāo)志位信息

TCP報(bào)文中的Flags是0x18,那么意味著TCP的標(biāo)志位就可以勾選PSH和ACK(勾選后將只對(duì)包含PSH和ACK標(biāo)志位的報(bào)文進(jìn)行匹配),如果客官不勾選的話(huà)V-ADS會(huì)對(duì)所有報(bào)文進(jìn)行匹配。

那么客官可以在V-ADS清洗粒度模型中填寫(xiě)如下內(nèi)容:

此時(shí)點(diǎn)擊保存后,再一次訪問(wèn) http://123.1.1.2/test.php?mynameis=ddos的時(shí)候,V-ADS就會(huì)立即攔截包含此特征的報(bào)文。

訪問(wèn)被攔截掉了

訪問(wèn)被攔截掉了如果客官您腦洞開(kāi)的大,您還會(huì)可以利用這V-ADS的細(xì)粒度清洗模型來(lái)完全貼合您的業(yè)務(wù)特性,將誤殺率降低到最低甚至零誤殺!

比如”國(guó)民老公”的熊貓TV,如果被DDoS攻擊,在保證誤殺率的情況下秒級(jí)清洗,那么即使被攻擊對(duì)直播的順暢度,用戶(hù)的體驗(yàn)度來(lái)說(shuō)是毫無(wú)負(fù)面影響的。

最后x86君要說(shuō)下的是,V-ADS清洗是線速的喲~~~

PS:杉堤是一家專(zhuān)注于DDoS攻擊防護(hù)的云安全服務(wù)提供商,公司多年來(lái)致力于研發(fā)DDoS攻擊的追蹤和防護(hù)。杉堤以"專(zhuān)注業(yè)務(wù),安全靠我"為愿景,持續(xù)創(chuàng)新,為客戶(hù)提供領(lǐng)先的云安全產(chǎn)品與解決方案。在良莠不齊的DDos防護(hù)市場(chǎng)中,杉堤值得您的青睞!www.SeedMssp.com

- 推薦!各類(lèi)建站程序偽靜態(tài)規(guī)則代碼

- 詳細(xì)的DedeCMS(織夢(mèng))目錄權(quán)限安全設(shè)置教程

- iis安全設(shè)置全方位教程

- 巧妙出招致勝服務(wù)器管理

- Win Server 2003個(gè)人網(wǎng)絡(luò)服務(wù)器安全攻略

- Windows 2003校園Web服務(wù)器常見(jiàn)問(wèn)題

- 清除IIS配置文件后門(mén)隱患

- Web服務(wù)器和應(yīng)用程序服務(wù)器有什么區(qū)別

- 虛擬主機(jī)下asp.net 2.0的導(dǎo)航控件treeview,menu等出錯(cuò)

- IIS6.0服務(wù)器架站無(wú)法訪問(wèn)解決方案總結(jié)

- 圖解支持多語(yǔ)言環(huán)境的IIS服務(wù)器配置

- IIS服務(wù)器排錯(cuò)指南及錯(cuò)誤代碼大全

Web服務(wù)器教程Rss訂閱服務(wù)器教程搜索

Web服務(wù)器教程推薦

- IIS6.0下ASP的新增功能(二)

- 500-IIS服務(wù)器內(nèi)部錯(cuò)誤解決方法

- Linux下配置apache模塊:gzip壓縮和expires緩存設(shè)置

- IIS連接數(shù)實(shí)驗(yàn)——Web開(kāi)發(fā)必讀

- IIS6.0下ASP的新增功能(三)

- IIS常見(jiàn)問(wèn)題和錯(cuò)誤及其解決方案

- 啟用IIS6的GZIP,提高網(wǎng)站打開(kāi)速度

- apache下實(shí)現(xiàn)301永久性重定向的方法

- Nginx(PHP/fastcgi)的PATH_INFO的問(wèn)題

- IIS6.0服務(wù)器架站無(wú)法訪問(wèn)的解決

猜你也喜歡看這些

- 相關(guān)鏈接:

- 教程說(shuō)明:

Web服務(wù)器教程-治標(biāo)更治本,如何從根源防護(hù)DDoS攻擊

。

。